ノードベースの画像生成ソフトウェア「ComfyUI」向けに作られたノードの一つ「ComfyUI_LLMVISION」にマルウェアが仕込まれていることがわかりました。発覚後、ComfyUI_LLMVISIONのGitHubリポジトリが削除されています。

クリエイターのロブ・ラフター氏がRedditで共有したところによると、ComfyUI_LLMVISIONをインストールして使用した場合、ブラウザのパスワード、クレジットカード情報、閲覧履歴がWebhook経由でDiscordサーバーに送信されてしまうとのこと。

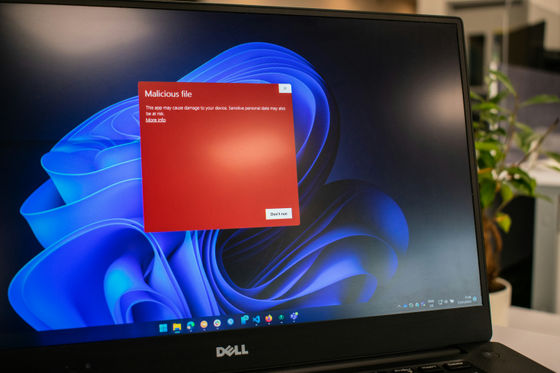

ラフター氏自身も影響を受け、ComfyUI_LLMVISIONをインストールした約1週間後に多くのサービスで「悪意のあるログイン通知」が大量に送られてきたそうです。

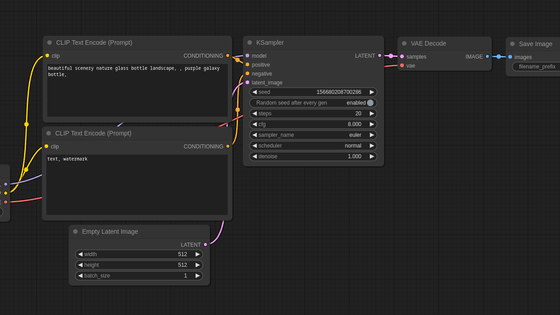

ComfyUIはノードを組み合わせて各種機能を実行できるAI実行インターフェスで、ComfyUI向けに作られたさまざまなノードが存在します。ComfyUI_LLMVISIONは特に「GPT-4およびClaude 3の統合」をうたっていたノードでした。

ラフター氏によると、ComfyUI_LLMVISIONノードの「requirements.txt」にOpenAIとAnthropicライブラリ用のカスタムホイールがあり、これらのホイールの中に悪意のあるコードが含まれているとのこと。

ホイールには「1.16.2」または「1.30.2」とラベル付けされたものがあり、ホイールをダウンロードし、解凍して中身を見ることが可能。

1.16.2と書かれたホイールがインストールされている場合、パッケージの中に「/lib/browser/admin.py」がありますが、このファイルはブラウザのデータを読み込み、tempディレクトリのpre_XXXX_sufというサブディレクトリに保存するものだとのこと。このサブディレクトリ内に、ChromeやFirefoxのデータに対応するC.txtとF.txtがあり、これらファイルの中に暗号化された文字列が含まれています。復号すると、Discordのウェブフック「https://discord.com/api/webhooks/1226397926067273850/8DRvc59pUs0E0SuVGJXJUJSwD_iEjQUhq-G1iFoe6DjDv6Y3WiQJMQONetAokJD2nwym」であることが分かります。ラフター氏によると、このファイルはユーザーデータを上記Webhookに送信するものだそうです。

1.30.2がインストールされている場合、内部に「openai/_OAI.py」が見つかります。中に暗号化された2つの文字列があり、それがPastebinのリンクになっているとのこと。最初のPastebinのリンクは暗号化された文字列で、解読すると別のDiscordのWebhook「https://discord.com/api/webhooks/1243343909526962247/zmZbH3D5iMWsfDlbBIauVHc2u8bjMUSlYe4cosNfnV5XIP2ql-Q37hHBCI8eeteib2aB」が見つかります。2つ目のリンクには、悪意があると思われるファイル「VISION-D.exe」のURLが含まれていて、スクリプトによりファイルがダウンロードされて実行されるとのこと。

ComfyUI_LLMVISIONをインストールした覚えがある人で、影響を受けているかどうかを確認したい場合、C:\Users\ユーザー名\AppData\Local\Tempをチェックし、「pre_XXXX_suf」というフォーマットのディレクトリを探し、中に「C.txt」と「F.txt」があるかを確認すべきとのこと。存在する場合、データは危険にさらされているそうです。

また、「python_embeddedsite-packages」に以下のパッケージがある場合もデータが危険にさらされている場合があるとのこと。

・openai-1.16.3.dist-info

・anthropic-0.21.4.dist-info

・openai-1.30.2.dist-info

・anthropic-0.26.1.dist-info

または、「HKEY_CURRENT_USER」の下のWindowsレジストリを確認し、FunctionRunの値が1になっている場合もデータが侵害されているようです。

ラフター氏が知る限りの対処法は、上記パッケージを削除するか、Windowsレジストリで上記のキーを削除するか、下記のファイルを削除するか、マルウェアスキャンを実行するなど。

・lib/browser/admin.py

・lib/browser/admin.py

・Fadmino.py

・VISION-D.exe

ラフター氏は「これからは、インストールするカスタムノードや拡張機能のすべてを注意深くチェックすることにします。このコミュニティでは(マルウェア騒ぎなんて)起こらないと思っていたが、どうやらそういう人もいるようだ。作成者はクソだ」と記しました。

・関連記事

数百万台のモデムを自由に書き換え可能な脆弱性を見つけるまでの経緯をセキュリティエンジニアが報告 - GIGAZINE

1900万以上のIPアドレスに接続した世界最大級のボットネット「911 S5ボットネット」の解体にFBIなどが成功 - GIGAZINE

20年前のOS「Windows XP」を丸腰でインターネットに放り込むとこうなる - GIGAZINE

GoogleがチャットAIのGeminiでマルウェアを分析し脅威レポートを要約するサイバーセキュリティツール「Google Threat Intelligence」を発表 - GIGAZINE

貼り付け終わり、