https://gigazine.net/news/20240308-publicly-access-private-secure-links/

悪意のあるURLが含まれていないかを分析するurlscan.ioやマルウェア分析ツールのHybrid Analysis、URLのセキュリティ・パフォーマンス・テクノロジー・ネットワークなどを分析するURL Scannerなど、URLが悪意のあるものか否かを調べるための無料ツールが存在しています。こういったツールに非公開のプライベートなURLが入力されており、誰でもアクセスできる状態になっていると、エンジニアのvin01さんが指摘しました。

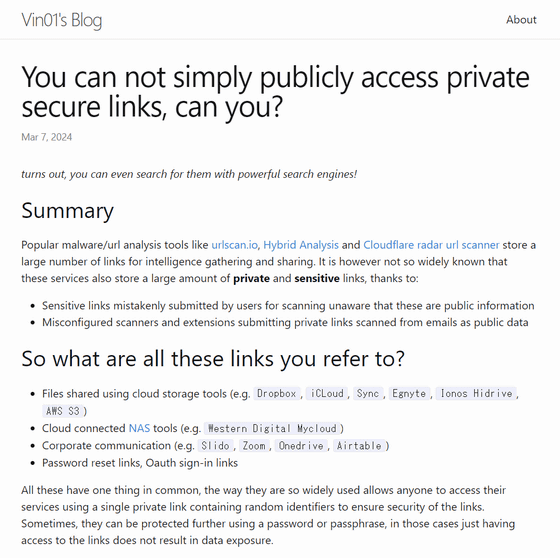

You can not simply publicly access private secure links, can you? | Vin01’s Blog

https://vin01.github.io/piptagole/security-tools/soar/urlscan/hybrid-analysis/data-leaks/urlscan.io/cloudflare-radar%22/2024/03/07/url-database-leaks-private-urls.html

ウェブページや画像などインターネット上に存在するあらゆるものの場所を示すURLを悪用して、マルウェアが拡散されたり、本物そっくりの偽サイトが拡散されたりするケースがあります。

Discordで1万7000件もの「悪意のあるURL」がハッカーによって拡散されている - GIGAZINE

こういった問題に対処するため、urlscan.ioやHybrid Analysis、URL Scannerといったツールが存在します。しかし、これらのURL分析ツールに「プライベートなURL」や「機密情報にアクセスできるURL」を入力してしまい、逆に情報漏えいしてしまっている人が急増していると、vin01さんは指摘しています。

vin01さんによると、URL分析ツールで共有されてしまっているのは以下のようなURLです。

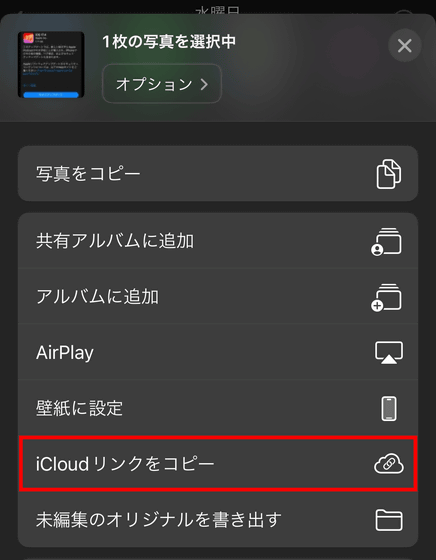

・クラウドストレージサービス(Dropbox、iCloud、Sync、Egnyte、Ionos Hidrive、AWS S3など)を使用して作成されたファイル共有用のURL

・クラウド接続されたNASツール(Western DigitalのMy Cloudなど)

・企業で利用されるコミュニケーションツールのURL(Slido、Zoom、OneDrive、Airtableなど)

・パスワードリセット用のURL、Oauthサインイン用のURL

これらのURLには「非常に広く使用されており、セキュリティを確保するためにランダムな識別子を含む単一のプライベートリンクを使用して誰でもアクセスできるよう設計されている」という共通点があります。さらにパスワードなどを設定することでアクセス先に表示される情報を保護するケースもありますが、その場合は情報が漏えいする危険性は一気に少なくなります。

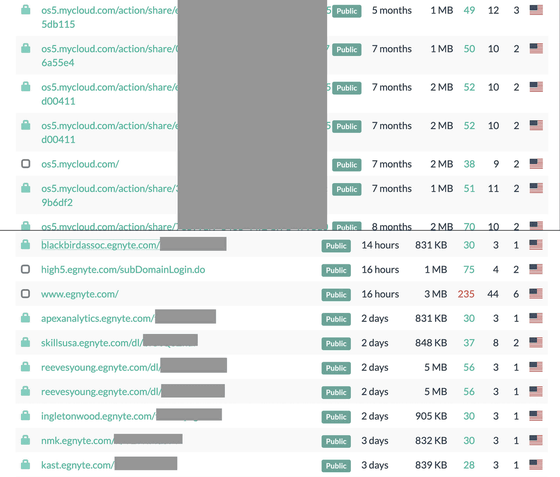

この種の「一般公開されるべきではないURL」が多数URL分析ツール上で公開されているとvin01さんは指摘。

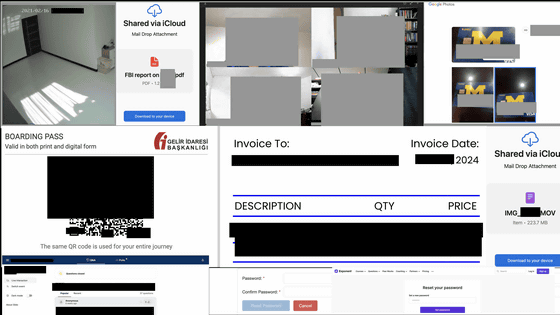

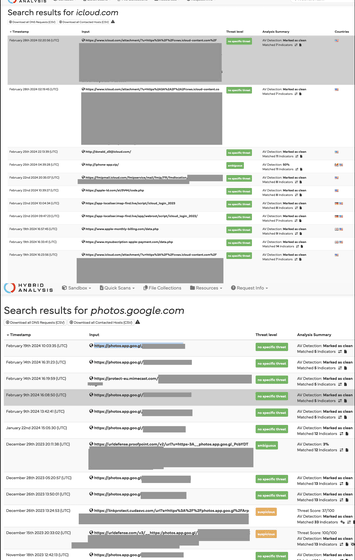

例えば、urlscan.io上で公開されていた「一般公開されるべきではないURL」の一部。なお、vin01さんはすでにこの事実をurlscan.ioに報告しており、該当するURLはすでに削除されています。

なお、urlscan.io上で公開されていた「一般公開されるべきではないURL」のほとんどが「falconsandbox」とタグ付けされています。これはサイバーセキュリティ企業のCrowdStrikeが展開するマルウェア分析ソリューション・Falcon Sandboxからの入力と思われます。

そのため、同じCrowdStrikeが所有するマルウェア分析ツールのHybrid Analysisでも「一般公開されるべきではないURL」が公開されているのではないかとvin01さんは考えた模様。実際に調査してみると、Hybrid Analysis上にも多数の「一般公開されるべきではないURL」が公開されていたそうです。

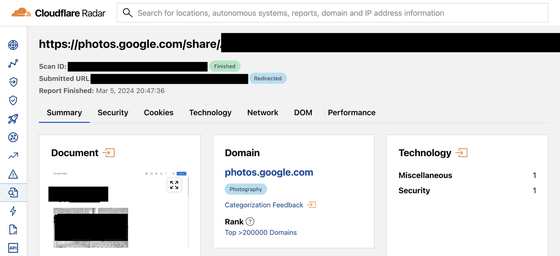

さらに、無料で使えるURL分析ツールとして人気の高いCloudflareのURL Scannerを調査したところ、さらに大量の「一般公開されるべきではないURL」が発見されます。

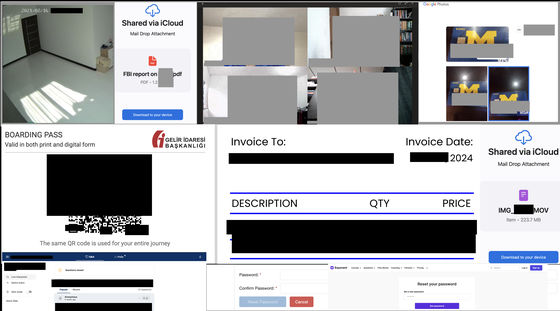

vin01さんが発見した「一般公開されるべきではないURL」でホストされていた情報の大まかな種類は以下の通り。

・税務書類、請求書、写真、ビジネスコミュニケーションなどのプライベートファイル

・onetimesecretを使用した共有機密情報

・スマートホームデバイスの録画データ

・クラウドに保存されたオンライン会議の記録

利用規約を確認する限り、urlscan.ioやHybrid Analysisには既存のコンテンツをレビューして機密性が高い可能性のあるリンクにフラグを立てたり削除したりするメカニズムは存在しない模様。また、urlscan.ioとHybrid Analysisではリンクにフラグを立てることで特定のリンクを削除することが可能です。

vin01さんは「問題のリンクは今後も残り続けると確信しています。おそらくデフォルトの『スキャンを非公開にする』という設定を利用することが最も効果的ですが、セキュリティコミュニティでの『脅威インテリジェンスと分析を共有する』という目的が損なわれてしまいます。そのためこれらのツールを使用する際はスキャンの可視性に注意してください」と言及しました。

・関連記事

サイト上のさまざまなページのパフォーマンスをまとめて測定できるツール「Unlighthouse」 - GIGAZINE

見分けが不可能な偽サイトがGoogle検索最上位に堂々と表示されてしまう、「i」をURLに含む全てのサイトが信用できなくなる極悪手法 - GIGAZINE

「URL短縮サービスを用いるべきでない理由」とは? - GIGAZINE

「システムを隠す」ことでセキュリティを高めるのは本当に悪なのか? - GIGAZINE

CoinhiveのURL短縮機能が悪用されハッカーサイト経由で仮想通貨マイニングに利用されるケースが発覚 - GIGAZINE

正しいURLなのに偽のサイトへアクセスしてしまう事案が発生 - GIGAZINE

人間の目で見抜けないURL偽装がフィッシング詐欺に悪用される可能性、Firefoxでの対策はコレ - GIGAZINE

貼り付け終わり、