Windowsのインストーラーから管理者権限を取得できる脆弱性が発見される、攻撃の回避策は?

2021/11/25

Windowsにソフトウェアを導入するためのインストーラーに、管理者権限を取得できる脆弱(ぜいじゃく)性があることが判明しました。発見者によるとMicrosoftのパッチを待つ以外に根本的な解決方法は存在しないとのこと。記事作成時点では発見された脆弱性を用いた攻撃が既に確認されており十分な警戒が必要です。

GitHub - klinix5/InstallerFileTakeOver

https://github.com/klinix5/InstallerFileTakeOver

Malware now trying to exploit new Windows Installer zero-day

https://www.bleepingcomputer.com/news/security/malware-now-trying-to-exploit-new-windows-installer-zero-day/

Cisco Talos Intelligence Group - Comprehensive Threat Intelligence: Attackers exploiting zero-day vulnerability in Windows Installer — Here’s what you need to know and Talos’ coverage

http://blog.talosintelligence.com/2021/11/attackers-exploiting-zero-day.html

Windowsの管理者権限を取得できる脆弱性を発見したのは、セキュリティ研究者のAbdelhamid Naceri氏です。Naceri氏はインストーラーに関連する脆弱性を発見してMicrosoftに報告し、Microsoftは2021年11月9日に脆弱性を「Windows インストーラーの特権の昇格の脆弱性(CVE-2021-41379)」として登録しました。MicrosoftはCVE-2021-41379の脅威について「攻撃者は、システム上の標的となるファイルを削除することしかできません。ファイルの内容を閲覧または変更する特権は得られません」と記し、「悪用される可能性は低い」と評価。CVE-2021-41379は2021年11月10日に公開したセキュリティ更新プログラムで修正されたはずでした。

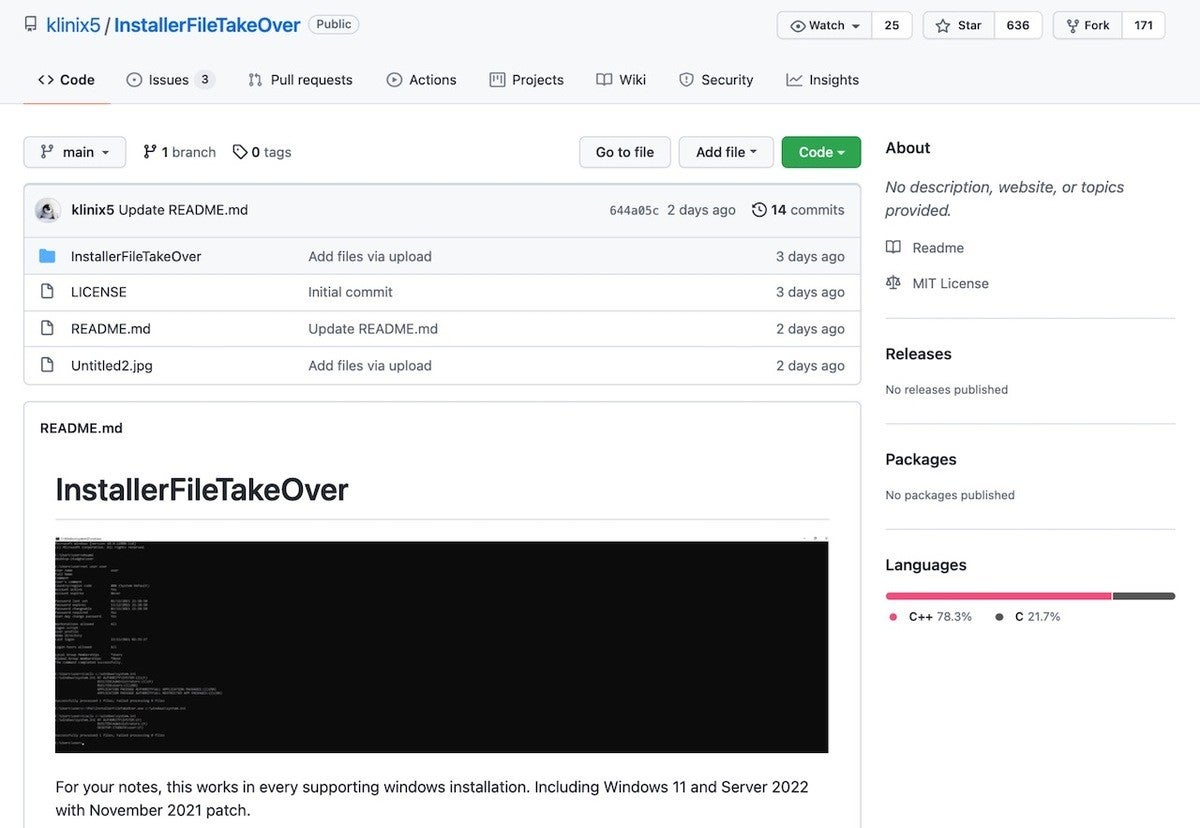

しかし、Naceri氏がMicrosoftによる修正を解析した結果、正しく修正されていないことが判明。加えて、脆弱性の脅威はMicrosoftの想定よりも深刻で、攻撃者がWindowsの管理者権限を取得できることが明らかになりました。Naceri氏はGitHubで管理者権限の取得を可能とする概念実証コードを公開しており、以下のムービーでは実際にセキュリティ関連メディアのBleeping Computerが概念実証コードを用いてWindowsの管理者権限を取得した様子を確認できます。

通常のユーザー権限しか持っていない状態で概念実証コード「InstallerFileTakeOver.exe」を実行すると……

管理者権限を取得できてしまいました。

Naceri氏は、グループポリシーの変更による対策を試みたものの失敗したことをTwitterで報告しています。また、Naceri氏は概念実証コードを公開した投稿の中で「この投稿を記している時点で最善の回避策は、Microsoftによる修正パッチの公開を待つことです」と述べています。

セキュリティ企業のCiscoは公式ブログの中で「この脆弱性は、完全にパッチが適用されたWindows 11やWindows Server 2022を含む、Microsoft Windowsの全バージョンに影響を及ぼします」と述べて、Naceri氏が発見した脆弱性の影響の広さを強調しています。加えて「私たちは、この脆弱性を利用しようとしているマルウェアをすでに検出しています」と、既に問題の脆弱性が攻撃に使われていることを明かしています。

Windows 10、11などのゼロデイ脆弱性、パッチ公開前に報告者が概念実証コード公開

2021/11/25

米Microsoftが11月のセキュリティ更新プログラムで修正したはずのWindowsインストーラのローカル昇格特権の脆弱性「CVE-2021-41379」はまだ完全に修正されておらず、依然として悪用される危険があると、この脆弱性をMicrosoftに報告した研究者が11月21日(現地時間)、GitHubに概念実証コードを公開した。

米Cisco Systemsのセキュリティ部門Cisco Talos Intelligence Groupは23日、このゼロデイ脆弱性を悪用する実際のマルウェアサンプルを既に検出していると発表した。

この脆弱性を報告した自営のセキュリティ研究者、アブデルハミド・ナセリ氏は、Microsoftが公開したCVE-2021-41379のパッチを分析したところ、バグが正しく修正されていないことを発見したという。

同氏が公開した概念実証では、最新のパッチを当てたWindows 10、11、Windows Server 2022で、Microsoft Edge Elevation Service DACL(任意のアクセス制御リスト)を上書きし、それ自体をサービスの場所にコピーして実行し、昇格された特権を取得できたとしている。

ナセリ氏は米Bleeping Computerに対し、この脆弱性の修正を待たずに概念実証を公開した理由を、Microsoftがバグ報奨金を減額したことに対する不満だと語った。

Windowsの新しい特権昇格の脆弱性に関する概念実証コードが公開される

2021/11/25

BleepingComputerは11月22日(米国時間)、「New Windows zero-day with public exploit lets you become an admin」において、Windowsに新しい特権昇格のゼロデイ脆弱性が報告され、研究者によってMicrosoftが対処する前に概念実証コードが公開されたと伝えた。この脆弱性を悪用されると、攻撃者によって対象のシステムで特権昇格が行われ、管理者権限を奪い取られる危険性があるという。

この脆弱性を発見したのはセキュリティ研究者のAbdelhamid Naceri氏である。Abdelhamid Naceri氏は「CVE-2021-41379」として追跡されているWindowsの別の脆弱性の発見者でもある。Naceri氏の報告を受けて、Microsoftは2021年11月の月例セキュリティアップデートの一貫としてCVE-2021-41379に対する修正をリリースした。

Naceri氏はこの修正パッチの検証中に、問題が修正されておらず、より強力な特権昇格の脆弱性を含んでいることを発見したという。概念実証コードは、その証明のために作成され、GitHubで公開された。

BleepingComputerによれば、この概念実証コードを使用して、数秒の間に一般権限のユーザアカウントがSYSTEM権限を取得することに成功したという。この脆弱性は、Windows 10、Windows 11、およびWindows Server 2022を含む、サポートされているすべてのバージョンのWindowsに影響するとのことだ。

Naceri氏は、概念実証コードを公開した理由として、Microsoftがバグ報奨金プログラムの報酬額を下げたことに不信感を抱いているからと説明している。同プログラムの報酬額の減額について不満の声を挙げているのはNaceri氏だけではない。さらに言えば、MicrosoftだけでなくGoogleなどの他の企業に対しても同様の批判の声がある。どんな理由にしても業界の慣例から外れた脆弱性情報の公開は賛成できるものではないが、外部の協力者に対するベンダーの不誠実な姿勢は、結果として顧客のシステムを危険にさらすことにつながる可能性がある。