脅威アクターは、昨日明るみに出る3週間前の2024年3月26日以来、Palo Alto Networks PAN-OSソフトウェアの新たに開示されたゼロデイ脆弱性を悪用してきました。

ネットワークセキュリティ企業のUnit 42部門は、この活動をOperation MidnightEclipseという名前で追跡し、未知の出所の単一の脅威アクターの作業としています。

セキュリティの脆弱性であるCVE-2024-3400(CVSSスコア:10.0)は、ファイアウォール上で未認証の攻撃者が任意のコードをルート特権で実行できるようにするコマンドインジェクションの欠陥です。

この問題は、GlobalProtectゲートウェイとデバイステレメトリが有効になっているPAN-OS 10.2、PAN-OS 11.0、およびPAN-OS 11.1ファイアウォール構成にのみ適用されることに注意してください。

Operation MidnightEclipseは、欠陥を悪用して、外部サーバー(「172.233.228[.]93/policy」または「172.233.228[.]93/patch」)でホストされたコマンドを取得するためのcronジョブを作成し、それらをbashシェルを使用して実行することを含みます。

攻撃者は、コマンドアンドコントロール(C2)サーバーのアクセス制御リスト(ACL)を手動で管理して、それがそれと通信するデバイスからのみアクセスできるようにします。

コマンドの正確な性質は不明ですが、そのURLがファイアウォール上のPythonベースのバックドアの配信手段として機能していると疑われており、Volexityが2024年4月10日に発見したCVE-2024-3400の野外悪用を追跡しているUPSTYLEとして追跡されており、別のサーバー(「144.172.79[.]92」と「nhdata.s3-us-west-2.amazonaws[.]com」)にホストされています。

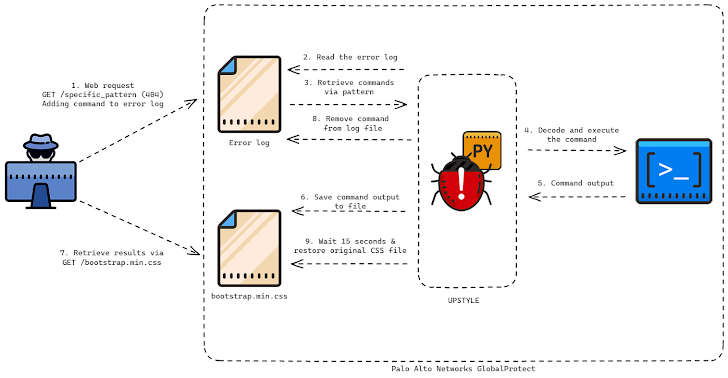

このPythonファイルは、別のPythonスクリプト(「system.pth」)を書き込みおよび起動するように設計されており、その後、埋め込まれたバックドアコンポーネントをデコードおよび実行する責任がある「sslvpn_ngx_error.log」というファイルで脅威アクターのコマンドを実行します。操作の結果は、「bootstrap.min.css」という別のファイルに書き込まれます。

攻撃チェーンの最も興味深い側面は、コマンドを抽出し結果を書き込むために使用される両方のファイルがファイアウォールに関連する合法的なファイルであることです。

コマンドがWebサーバーエラーログにどのように書き込まれるかに関しては、脅威アクターは特別に作成されたネットワークリクエストを偽造して特定のパターンを含む存在しないWebページに送信します。その後、バックドアはログファイルを解析し、同じ正規表現(「img([�−��−�0−9+/=]+)([a−zA−Z0−9+/=]+)」)に一致する行を検索して、その中に含まれるコマンドをデコードおよび実行します。

“スクリプトは、bootstrap.min.cssファイルの元の内容、および元のアクセスおよび変更時間を受け取り、15秒間スリープして元の内容をファイルに書き戻し、アクセスおよび変更時間を元に戻します”、Unit 42は述べています。”復元”関数は、別のスレッドを作成します。”

主な目標は、コマンドの出力の痕跡を残さないことであり、ファイルが上書きされる前の15秒以内に結果を外部に持ち出す必要があります。

Volexityは、その独自の分析で、脅威アクターがファイアウォールをリモートで悪用してリバースシェルを作成し、追加のツールをダウンロードし、内部ネットワークにピボットし、最終的にデータを持ち出しているのを観察したと述べています。キャンペーンの規模は現時点で不明です。この対抗者は、会社によってUTA0218というニックネームが付けられています。

“攻撃者が使用した技術とスピードは、明確